في العصر الرقمي الحالي، لم تعد التهديدات السيبرانية قاصرة على الشركات الكبرى. أصبحت الشركات الصغيرة والمتوسطة (SMBs) هدفًا رئيسيًا للمخترقين، الذين يرون فيها مدخلاً أسهل لسرقة البيانات أو طلب فدية. فغالبًا ما تفتقر هذه الشركات إلى الموارد الدفاعية المتاحة للمؤسسات الكبيرة.

لذلك، لم يعد السؤال هو “هل سيحدث اختراق؟” بل أصبح “متى سيحدث الاختراق؟” وهنا تبرز الأهمية القصوى لوجود خطة استجابة للحوادث السيبرانية (Cyber Incident Response Plan). إنها ليست مجرد وثيقة تقنية، بل هي بوليصة تأمين استباقية لضمان استمرارية الأعمال وتقليل الخسائر المالية والقانونية والسمعة.

ما هي الاستجابة للحوادث السيبرانية؟

الاستجابة للحوادث (Incident Response – IR) هي مجموعة منظمة من الخطوات والإجراءات المتبعة للكشف عن الاختراق الأمني، والاحتواء السريع للضرر، والقضاء على التهديد، واستعادة العمليات الطبيعية بأسرع وقت ممكن.

بدون خطة واضحة، تتحول الاستجابة لأي اختراق إلى فوضى عارمة تزيد من فترة التوقف وتكلفة الاستعادة. أما مع وجود خطة، تتحول الأزمة إلى عملية مُدارة ومحددة الأهداف، مما يقلل بشكل كبير من الأضرار المحتملة.

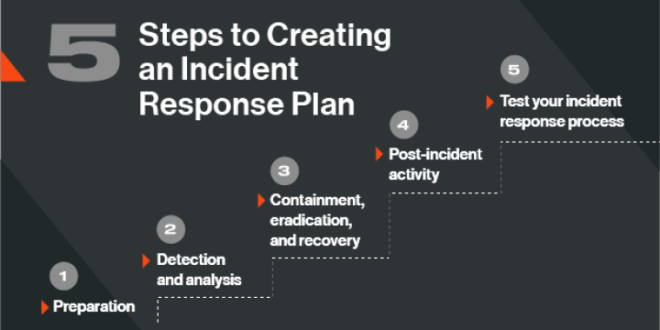

الخطوات الأساسية لعملية الاستجابة للحوادث

تُقسّم عملية الاستجابة للحوادث، وفقًا لأفضل الممارسات العالمية، إلى مراحل واضحة يجب على الشركات الصغيرة الإلمام بها:

1. مرحلة ما قبل الاختراق: الاستعداد (Preparation)

تُعد هذه المرحلة هي الأكثر أهمية وهي التي تحدث قبل وقوع أي حادث:

- تكوين فريق الاستجابة: يجب تحديد الأعضاء الرئيسيين (مالك الشركة، مسؤول تكنولوجيا المعلومات، المستشار القانوني/التأمين).

- وضع خطة الاتصال: تحديد من يتصل بمن، ومتى، وكيف. (مثل: من يتصل بالعملاء، من يتصل بالجهات القانونية).

- عمل نسخ احتياطية (Backups): التأكد من أن جميع البيانات الحيوية مُخزنة بشكل آمن وغير متصل بالشبكة (Offline) لضمان القدرة على الاستعادة.

- التدريب والمحاكاة: إجراء تدريبات وهمية (Tabletop Exercises) لممارسة السيناريوهات المختلفة وضمان فهم الفريق لدوره.

2. مرحلة أثناء الاختراق: الكشف والتحليل والاحتواء (Detection, Analysis, and Containment)

بمجرد ملاحظة علامات الاختراق (مثل تعطل الأنظمة، رسالة طلب فدية):

- الكشف والتحليل: التحقق من طبيعة الحادث (هل هو هجوم فدية؟ هل تم تسريب بيانات؟) وتحديد نقطة الدخول (Initial Access).

- الاحتواء الفوري (Containment): هي الخطوة الأهم للحد من الضرر. يتم فيها عزل الأنظمة المصابة عن بقية الشبكة لمنع انتشار التهديد. قد يتطلب ذلك فصل الخوادم عن الإنترنت.

- الحفاظ على الأدلة الرقمية: يجب توثيق كل خطوة يتم اتخاذها وجمع سجلات النظام (Logs) للتحقيق الجنائي الرقمي، وهي خطوة حاسمة للامتثال القانوني.

3. مرحلة ما بعد الاحتواء: الإزالة والاستعادة (Eradication and Recovery)

بعد احتواء التهديد، تبدأ عملية التنظيف والعودة إلى العمل:

- الإزالة (Eradication): التأكد من إزالة جميع البرامج الضارة أو “الأبواب الخلفية” (Backdoors) التي زرعها المخترق.

- الاستعادة (Recovery): إعادة بناء الأنظمة من نسخ احتياطية نظيفة والتأكد من أنها آمنة قبل إعادة ربطها بالشبكة. يجب تغيير جميع كلمات المرور المتأثرة.

4. مرحلة ما بعد الحادث: الدروس المستفادة (Lessons Learned)

بعد انتهاء الأزمة، يجب مراجعة العملية:

- المراجعة: تحليل ما سار بشكل جيد وما لم يكن جيدًا في عملية الاستجابة.

- تحديث الخطة: تعديل خطة الاستجابة الأمنية بناءً على الدروس المستفادة لضمان أن تكون الشركة أكثر استعدادًا للمستقبل.

تقليل الأضرار القانونية والمالية ⚖️

تؤدي خطة الاستجابة إلى تقليل الأضرار بعدة طرق حاسمة للشركات الصغيرة:

- الامتثال القانوني: تساعد الخطة على ضمان أن الشركة تتبع الإجراءات اللازمة للإبلاغ عن الحادث ضمن الأطر الزمنية القانونية (مثل لوائح حماية البيانات العامة GDPR أو قوانين خصوصية البيانات المحلية)، مما يقلل من الغرامات المحتملة.

- إثبات العناية الواجبة (Due Diligence): في حال المقاضاة من قبل العملاء أو الشركاء، فإن وجود خطة استجابة مُنفذة جيدًا يثبت أن الشركة اتخذت خطوات معقولة لحماية البيانات، مما يعزز موقفها القانوني.

- تقليل وقت التوقف (Downtime): كل دقيقة توقف عن العمل تكلف الشركة الصغيرة خسارة إيرادات وعملاء. الاستجابة السريعة والمنظمة تقلل هذا الوقت إلى الحد الأدنى.

- الحفاظ على الثقة: القدرة على معالجة الاختراق بسرعة وشفافية وبمهنية تحافظ على ثقة العملاء والشركاء، وهي أمر لا يُقدر بثمن بالنسبة لسمعة الشركة الصغيرة.

خلاصة القول، بالنسبة للشركات الصغيرة، لا تُعد خطة الاستجابة للحوادث السيبرانية ترفًا، بل هي ضرورة تشغيلية. إنها تمثل الفارق بين أزمة عابرة يُمكن التعافي منها، وبين كارثة قد تؤدي إلى إغلاق الشركة. الاستثمار في هذه الخطة الآن هو أفضل طريقة لحماية المستقبل الرقمي لشركتك.

Techland Blog Techland Blog

Techland Blog Techland Blog